- Lahat ng checklist

- Call Center

- Call center compliance checklist

Call center compliance checklist

Ang Call Center Compliance Checklist ay tumutulong sa call centers na protektahan ang data ng customer at sumunod sa mga regulasyon sa pamamagitan ng mga hakbang tulad ng secure network infrastructure, vulnerability management, at access control.

- Magtayo at magpanatili ng isang secure na network infrastructure

- Mag-develop ng vulnerability management program

- Protektahan ang data ng cardholder

- Maglagay ng information security policy

- Magpatupad ng malakas na access control measures sa LiveAgent

- Magbigay ng voice transactions na may encryption

- Pigilan ang pag-access sa payment information

- Huwag isulat ang sensitibong impormasyon

- Bawasan ang paggamit ng mobile gadgets sa trabaho

- Regular na i-monitor at i-test ang networks

Bilang isang may-ari ng business, malalaman ninyo kung bakit importante ang compliance sa ipinatutupad na mga batas at regulasyon. Ang mga call center na nagtatago ng maraming sensitibong record ng customer ay higit na delikado. Paano ima-maximize ang help desk security?

Ganito ang puwedeng gawin: sa pagsunod sa isang handy na checklist ng call center compliance requirements. Sa pagkumpleto nito, makatutulong kayong panatilihing protektado ang call center ninyo.

Ang importansiya ng call center compliance checklist

Ito ay isang tool na tumutulong sa lahat ng klase ng mga contact center para manatiling updated sa mga pinakabagong legal requirements. Sa pagtiyak na sumusunod ang mga agent ninyo sa mga patakarang nakalista sa ibaba, puwedeng mabawasan ang risk ng mga multa o iba pang penalties.

Sino ang magbebenepisyo sa isang call center compliance checklist

call center agents

- mga may-ari ng business

call center supervisors

Ang call center compliance checklist ay puwedeng gamitin ng iba’t ibang mga klase at laki ng business. Ang checklist namin ay makatutulong sa business ninyong sumunod sa batas, kahit na maliit lang ito at may iisang contact center o isang enterprise na may maraming call center.

Diskubrehin ang call center compliance checklist

Ito ang backbone ng compliance program ninyo. Kung walang protektadong network, manganganib ang lahat ng operasyon ng call center ninyo.

Bakit importanteng magtayo at magpanatili ng isang protektadong network?

Dahil nakatutulong itong protektahan ang data ng customer ninyo mula sa unauthorized access, pagnanakaw, o pagbabago.

Paano magtayo at magpanatili ng isang protektadong network infrastructure?

Kung di ninyo alam kung saan kayo magsisimula,magkonsulta sa isang IT security consultant. Puwedeng gawin ito sa dalawang paraan:

- sa pag-implement ng firewall na makaka-monitor sa network traffic para tuklasin ang threats at protektahan ang internal networks sa pagkukumpara ng inyong traffic sa isang listahan ng standards

- sa pag-iwas sa paggamit ng default na password sa pag-access, na puwedeng maging dahilan ng pagtaas ng mga pagkakataon ng data breach

Tip: Para sa dagdag pang impormasyon tungkol sa pagtayo at pagpanatili ng isang ligtas na network infrastructure, magkonsulta sa National Institute of Standards and Technology (NIST).

Aling tools ang gagamitin sa pagtayo at pagpapanatili ng isang protektadong network?

- firewalls

- intrusion detection systems

- password management software

- VPN

- anti-virus software

Ang web services ay laging pinupuntirya ng malware. Ang mga transaksiyon sa credit card ay hindi kakaiba, kaya kailangan ding protektahan ang mga contact center laban sa mga iyon. Ang pag-develop ng programang ito ay isang proactive approach sa pag-manage ng mga cyber threat at vulnerability.

Bakit importanteng mag-develop ng programa para sa vulnerability management?

Tumutulong ito para tukuyin, bigyang-importansiya, at ayusin ang mga isyu sa seguridad bago ito maging problema para sa business o mga customer ninyo. Ang ganitong programa ay puwede ring gumabay sa mga dapat ninyong gawin sakaling magkaroon ng security breach.

Ano ang mga pangunahing component ng isang vulnerability management program?

- Inventory ong network hosts at Internet-facing assets – nag-uumpisa ang network security sa pag-alam kung ano ang nasa sistema ninyo, kung paano ito gumagana, at kung bakit kailangan itong protektahan. Mahalaga ring suriin kung may mga hindi kilala o hindi awtorisadong devices sa network ninyo na puwedeng magdulot ng panganib. Halimbawa, ang isang computer na wala sa imbentaryo ng network ninyo ay puwedeng gamitin para sa pag-atake.

- Protocols at procedures – ang isang programa ay dapat maglaman ng isang set ng protocols at procedures na dapat sundin kung sakaling magkaroon ng mga isyu sa seguridad o mga breach. Halimbawa, kung may magnakaw ng data ng credit card mula sa sistema ninyo, dapat magtatag ng protocol na pipigil sa pagnanakaw na makaaapekto sa business ninyo.

- Vulnerability scan – ito ay ginagawa para tukuyin ang mga potensiyal na panganib sa seguridad. Puwedeng manual o automated ang mga ito at dapat isagawa kahit isang beses kada buwan.

- Remediation plan – kapag may nakitang mga vulnerability sa sistema ninyo, kailangang bumuo ng isang remediation plan kung paano aayusin ang mga isyung nahanap.

- Patch management – kailangan ng mga sistema ang proteksiyon laban sa mga bagong nadidiskubreng vulnerability. Dapat ay merong mga proseso ng compliance para sa pag-deploy ng mga patch at update sa isang napapanahong paraan.

- Education at awareness – ang mga empleyado ninyo ang unang linya ng depensa, kaya kailangan nilang magkaroon ng kamalayan sa mga threat at kung paano mapoprotektahan laban sa mga ito.

Aling tools ang gagamitin sa pag-develop ng isang vulnerability management program?

- vulnerability scanners

- patch management software na automatic na makakapag-update ng patches

- mga software program para i-monitor at i-analyze ang mga network log ng aktibidad na hindi pangkaraniwan, kahina-hinala, o risky behavior (SIEM)

- mobile device management tool e.g. smartphones at tablets

- intrusion detection systems (IDS) sa pag-detect ng network intrusions at tamang pagtugon sa mga ito

Ang protektadong pag-access sa data ng cardholder ay tumutukoy sa anumang impormasyon tungkol sa isang customer na nakatago sa sistema ninyo. Puwedeng kabilang dito ang mga pangalan, address, numero ng telepono, numero ng credit card, at iba pa.

Bakit importanteng protektahan ang data ng cardholder?

Pinipigilan nitong makakuha ang mga hacker ng access sa impormasyon ng cardholder, at gamitin ito sa fraud o identity theft. Dagdag pa, pinipigilan nito ang anumang hindi awtorisadong pagpapadala ng data ng cardholder.

Paano protektahan ang data ng cardholder?

Una, tiyaking sumusunod kayo sa requirements ng Payment Card Industry Data Security Standard (PCI DSS standard). Pagkatapos, magpatupad ng isang malakas na hakbang sa kontrol sa pag-access para maprotektahan ang mga pribadong detalye ng inyong mga kliyente.

Tip: Iwasang magtago ng mga detalye ng customer at alisin ang anumang data na dati nang itinago.

Ang isang malakas na cryptographic system at encryption ay kailangan para matiyak na ang sensitibong data ng may-ari ng card ay ligtas na naipadala.

Aling tools ang gagamitin para protektahan ang data ng cardholder?

- compliance management platforms (na may built-in vulnerability scanner)

- encryption software

Ito ay isang dokumentong naglalatag ng paraan ng isang organisasyon sa pagprotekta ng electronic na impormasyon nito.

Bakit importanteng maglatag ng information security policy?

Ito ay naagsisilbing framework na dapat sundin ng mga empleyado kapag humahawak ng sensitibong data at sa gayon ay nakatutulong na protektahan ang business.

Paano mag-develop ng information security policy?

- magkonsulta sa inyong legal department para makatiyak na sumusunod ang inyong patakaran sa anumang nararapat na batas

- makipagtulungan sa inyong IT department para malaman kung aling mga teknolohiya at procedures ang kailangang ipatupad para gumana ang patakaran ng IS ayon sa nilalayon

- tiyaking alam ng bawat empleyado ang mga responsabilidad nila sa ilalim ng bagong patakarang ito bago ito ipatupad

Aling tools ang gagamitin sa pag-develop ng information security policy?

- policy management software sa pag-manage ng policies at procedures sa pag-automate ng tasks gaya ng pag-track kung sino ang may access sa iba’t ibang mga dokumento o pagtatago ng revisions sa lahat ng version na nagawa na

- Legal at Information Technology departments sa loob ng organisasyon

- mga online template na makatutulong sa pag-draft ng sariling mga policies at procedures ninyo

Ang kontrol sa pag-access ay isang prosesong nagbibigay-daan sa pamamahala sa may access sa mga sistema at data ninyo. Kailangang pumili ng help desk software na merong lahat ng pinakabagong kakayahan sa seguridad.

Bakit importanteng magkaroon ng malakas na access control measures?

Pinoprotektahan nito ang inyong data mula sa hindi awtorisadong pag-access, binabawasan ang panganib ng internal fraud at pang-aabuso, at tumutulong na protektahan ang privacy ng customer.

Paano ipatupad ang malakas na access controls?

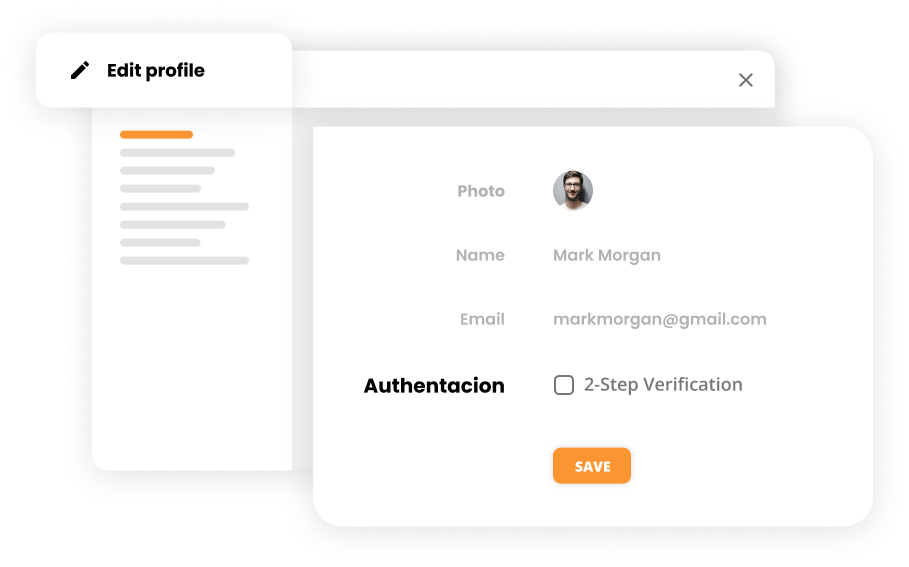

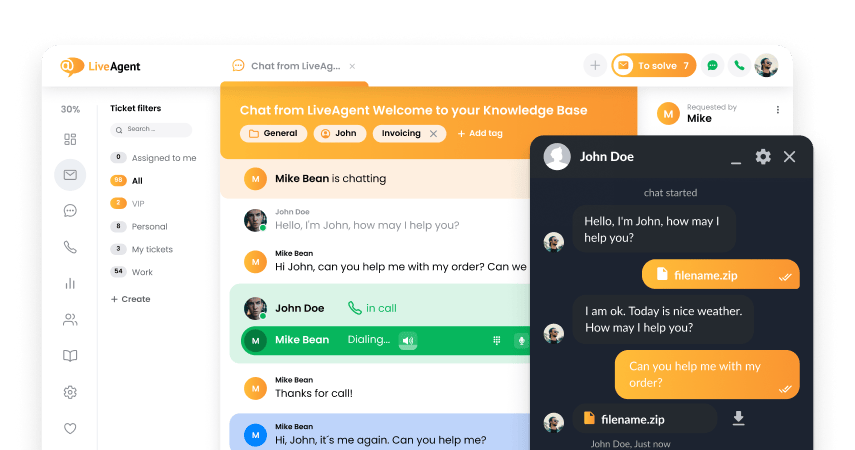

Ang susi rito ay ang pagpili ng automated help desk software gaya ng LiveAgent na siyang magkokontrol ng lahat ng mga hakbang para sa inyo. Ito ay isang solusyong tumutulong sa ligtas na pamamahala ng mga tanong ng customer ninyo mula sa isang interface.

Sa pagpili ng naturang tool, madaragdagan ang seguridad ng data ng mga customer ninyo. Nagbibigay ang LiveAgent ng:

- BAN IPs

- 2-step verification

- HTTPS Encryption

- Multiple Data Centers

- GDPR

Puwedeng i-test nang libre ang LiveAgent bago gumawa ng anumang mga pinansiyal na pangako.

Aling tools ang gagamitin sa pagpapatupad ng malakas na access control measures?

- help desk software na may built-in access control feature (tulad ng LiveAgent)

- access management solutions

- call center software

Ang encryption ay isang proseso ng pag-convert ng data sa ciphertext para ma-access lang ito ng mga may decryption key.

Bakit importanteng magbigay ng voice transactions na may encryption?

Ang paggawa nito ay nagbibigay ng katiyakan sa mga customer na ang impormasyong ipinadadala ay protektado mula sa eavesdropping at iba pang mga paraan ng pagharang.

Paano mai-encrypt ang voice transactions?

Merong ilang iba’t ibang mga protocol ng pag-encrypt na puwedeng gamitin, tulad ng Secure Sockets Layer (SSL) at Transport Layer Security (TLS).

Tip: Kung gumagamit kayo ng help desk ng LiveAgent, puwedeng pakinabangan ang built-in na encryption. Ini-encrypt ng LiveAgent ang lahat ng data bilang default sa pamamagitan ng SSL (HTTPS) at TLS, kaya ligtas ang lahat ng traffic sa pagitan ng website/application ninyo at ng mga server namin.

Aling tools ang gagamitin para makapagbigay ng voice transactions na may encryption?

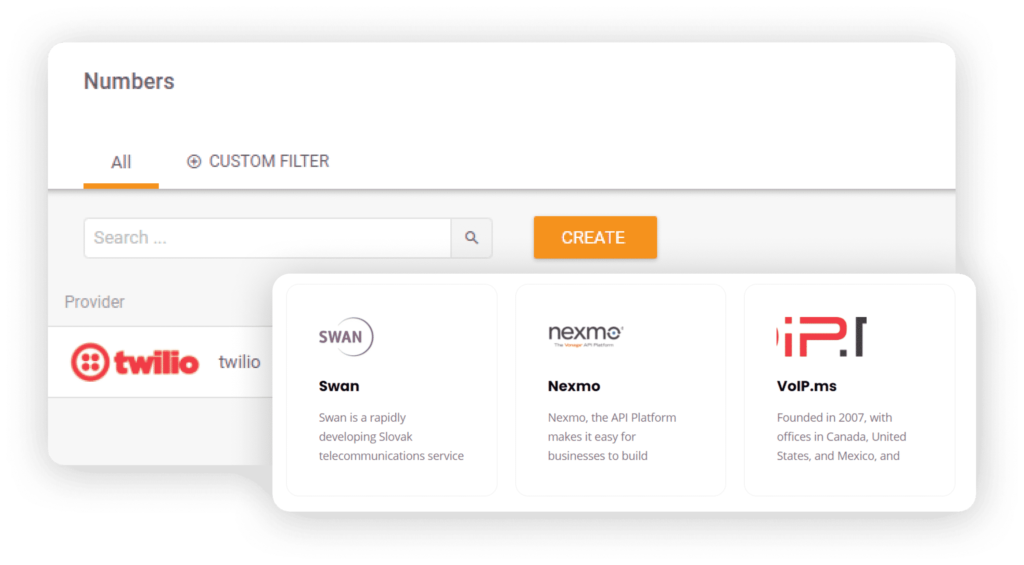

- voice transmission equipment na suportado ang encryption

- strong encryption algorithm

- Voice over Internet Protocol (VoIP) providers at phone systems na gumagamit ng SSL o TLS

Para makaiwas sa anumang aktibidad ng panloloko, mahalagang huwag payagang ma-access ang customer payment information.

Bakit importanteng pigilan ang pag-access sa payment information?

Ang hindi pagpayag sa pag-access ay nakatutulong na protektahan ang mga financial na detalye ng mga customer ninyo mula sa pagnanakaw ng mga cybercriminal.

Paano maiiwasan ang pag-access sa payment information?

Una, tiyaking alam ng mga empleyado ninyo ang kanilang mga responsabilidad tungkol sa proteksyon ng sensitibong data. Gumamit ng malakas na authentication procedures kagaya ng two-factor authentication at one-time passwords. At i-encrypt ang lahat ng data transmission sa pagitan ng mga terminal ng pagbabayad at mga server para walang makaharang habang ipinadadala ang mga ito.

Aling tools ang gagamitin para maiwasan ang pag-access sa payment information?

- one-time password generators (tulad ng Google Authenticator)

- data encryption software (tulad ng OpenSSL) o hardware appliances tulad ng VPNs

- data loss prevention (DLP) solutions

Kung kailangang i-track ang data na ito, tiyaking nakatago ito sa isang ligtas na lokasyon at ang pag-access ay limitado lang sa mga awtorisadong tauhan.

Bakit importanteng huwag isulat ang sensitibong impormasyon?

Ang paggawa nito ay hindi alinsunod sa batas ng GDPR at ginagawang madali para sa mga hindi awtorisadong indibidwal na ma-access ang impormasyong ito.

Paano makagagawa ng notes at manatiling compliant sa batas?

Puwedeng kabilang dito ang paglagay ng mga notebook sa isang kahang bakal o paggamit ng isang naka-encrypt na file storage system.

Aling tools ang gagamitin para sa pag-track ng sensitibong impormasyon?

- encrypted notepads

- notebook locks

- password-protected files

Ang paggamit ng mga mobile phone sa isang contact center ay nagpapataas ng panganib ng pagkawala o pagnanakaw ng data.

Bakit importanteng bawasan ang paggamit ng mga mobile gadget?

Binabawasan nito ang pagkakataong mawala o manakaw ang sensitibong impormasyon dahil sa pagkakamali ng empleyado gaya ng pagkawala ng kanilang gadget.

Paano bawasan ang paggamit ng mga mobile gadget sa trabaho?

Turuan ang mga empleyado ninyo sa dulot na panganib sa cyber security na nauugnay sa paggamit ng personal na gadget at tiyaking nauunawaan nila ang kahalagahan ng seguridad ng data. I-require ang mga empleyadong gumamit ng password para protektahan ang kanilang mga device at mag-install ng mga mapagkakatiwalaang app sa seguridad. Tiyaking naka-encrypt ang lahat ng sensitibong data bago itago o ipadala sa isang mobile gadget.

Aling tools ang gagamitin sa pagbawas ng paggamit ng mga mobile gadget?

- pagtuturo ng seguridad ng data sa mga empleyado

- password-protection software

- security apps

- encrypted storage solutions

Isa ito sa pinakamahusay na paraan para malaman ang mga kahinaan bago maging problema ang mga ito para sa organisasyon o mga customer ninyo.

Bakit importanteng i-monitor at i-test ang network ninyo?

Tinutulungan nitong iwasan ang hindi awtorisadong pag-access, pagkawala ng data, o pagnanakaw mula sa mga hacker na puwedeng sumusubok na makapasok sa system ninyo sa pamamagitan ng kahinaan at gaps na hindi pa natutuklasan.

Paano i-monitor at i-test ang mga network?

Mag-install ng tool sa pag-monitor sa seguridad ng network para ma-track ang lahat ng aktibidad. Mag-set-up ng mga alerto para maabisuhan kayo sa anumang kahina-hinalang aktibidad na real-time na nangyayari. Regular na i-test ang seguridad ng mga network ninyo sa pamamagitan ng pagpapatakbo ng mga vulnerability scan at penetration test.

Aling tools ang gagamitin para sa pag-monitor at pag-test ang mga network?

- network security monitoring tools

- alert systems

- vulnerability scanning software

- penetration testing tools

Mga common na call center safety issues at threats

Personal data threats

Isa sa mga pinakakaraniwang panganib sa isang contact center ay ang pagnanakaw o pagkawala ng data. Alam ng mga agent ang napakaraming personal na impormasyon, kabilang ang social security number, mga detalye ng bank account, at credit card number. Dahil dito, mahalagang makatanggap ng sapat na training ang mga agent kung paano ligtas na itatago at ita-transmit ang data na ito.

Internal threats

Ang mga may galit na call center agent ay puwedeng magdulot ng panganib. Mahalagang regular na i-monitor ang aktibidad ng agent at magkaroon ng mga angkop na policies na naghihigpit sa pag-access nila sa ilang partikular na data.

Temporary na mga empleyado

Ang mga call center ay kadalasang kumukuha ng temporary workers tuwing peak season o panghalili sa mga empleyadong may sakit. Mahalagang gumawa ng hakbang para matiyak na ang mga manggagawang ito ay na-train sa policies at procedures ng center at nauunawaan nila ang mga panganib na nauugnay sa pagtatrabaho sa isang call center. Kung hindi, puwede nilang ikompromiso ang seguridad nito nang hindi sinasadya.

Aksidenteng pag-click

Minsan, ang mga empleyado ay nagki-click ng mga link na walang permiso o nagbubukas ng mga ipinagbabawal na file, at humahantong ito sa pag-install ng malware o pagnanakaw ng data. Mahalagang magkaroon ng mga safeguard laban sa ganitong pagkakamali, tulad ng malakas na password protection at security software.

Empleyadong may galit

Ang isang empleyadong may hinanakit sa kompanya o sa isa pang agent ay puwedeng magdulot ng malaking pinsala. Halimbawa, puwede mag-leak sila ng sensitibong data, mag-sabotage ng system, o mang-harass ng ibang empleyado. Mahalagang i-monitor nang mabuti ang aktibidad ng empleyado at magkaroon ng policies para harapin ang ganitong sitwasyon.

External threats

Puwedeng gumamit ng phishing o iba pang diskarte ang mga hacker at scammer sa labas ng organisasyon para subukang magnakaw ng impormasyon o mag-install ng malware sa mga computer ng call center. Ang pinakamahusay na paraan para maprotektahan laban sa mga bantang ito ay ang pag-implement ng mga matibay na security measures gaya ng mga firewall, antivirus software, at spam filters.

Summary ng call center compliance checklist

- Magtayo at magpanatili ng isang secure na network infrastructure

- Mag-develop ng vulnerability management program

- Protektahan ang data ng cardholder

- Maglagay ng information security policy

- Magpatupad ng malakas na access control measures sa LiveAgent

- Magbigay ng voice transactions na may encryption

- Pigilan ang pag-access sa payment information

- Huwag isulat ang sensitibong impormasyon

- Bawasan ang paggamit ng mobile gadgets

- Regular na i-monitor at i-test ang networks

Frequently Asked Questions

What is compliance in a call center?

The term 'compliance' refers to the adherence of CSRs to specific company policies and procedures during customer interactions.

How can I improve my call center compliance?

To improve contact center compliance, you should implement proper agent training in your company, supervise employees' work, and conduct regular NPS surveys. Also, update policies regularly to ensure that all CSRs are aware of the most current compliance requirements.

What are compliance questions?

Compliance questions are specific inquiries that agents may be asked to verify the authenticity of a customer or an order. For example, a CSR may ask for a customer's date of birth or social security number to verify their identity.

Why is call center compliance Important?

It ensures that agents provide accurate and consistent information to customers. It also helps protect CSRs from liability if they provide incorrect or misleading information during customer interactions.

What is the difference between DNC and TCPA?

DNC (Do Not Call) regulations prohibit telemarketing calls to residential customers who have registered their numbers on the national DNC list. TCPA (Telephone Consumer Protection Act) regulations protect consumers from unsolicited marketing calls and text messages.

How long does TCPA consent last?

TCPA consent lasts until a consumer revokes it or the company in question discontinues the relevant marketing campaign.

Serbisyo sa kustomer na call center

Alamin kung paano mapahusay ang karanasan ng kustomer gamit ang advanced na call center software. Subukan ang LiveAgent, libre sa loob ng 30 araw!"

You will be

in Good Hands!

Join our community of happy clients and provide excellent customer support with LiveAgent.

Gumagamit ng cookies ang website namin. Sa pagpapatuloy mo dito, awtomatikong tatanggapin namin na may permiso kami sa pag-deploy ng cookies na nakadetalye sa aming polisiya sa privacy at cookies.

- How to achieve your business goals with LiveAgent

- Tour of the LiveAgent so you can get an idea of how it works

- Answers to any questions you may have about LiveAgent

Български

Български  Čeština

Čeština  Dansk

Dansk  Deutsch

Deutsch  Eesti

Eesti  Español

Español  Français

Français  Ελληνικα

Ελληνικα  Hrvatski

Hrvatski  Italiano

Italiano  Latviešu

Latviešu  Lietuviškai

Lietuviškai  Magyar

Magyar  Nederlands

Nederlands  Norsk bokmål

Norsk bokmål  Polski

Polski  Română

Română  Русский

Русский  Slovenčina

Slovenčina  Slovenščina

Slovenščina  简体中文

简体中文  Tiếng Việt

Tiếng Việt  العربية

العربية  English

English  Português

Português